Funding from top

investors

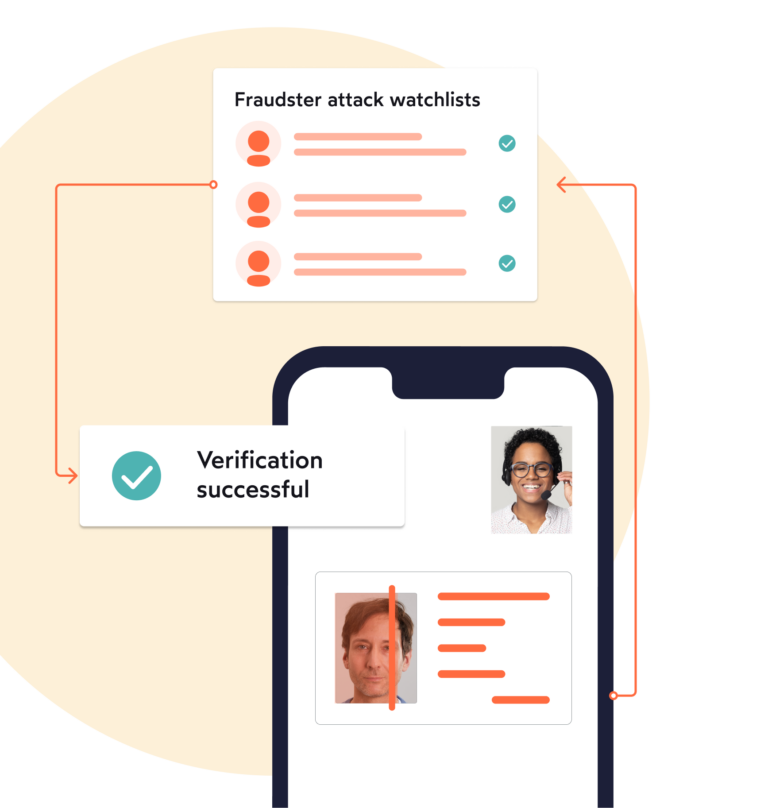

Knowing your customers has never been so seamless. fast. compliant. easy. secure. flexible. human.

Whether automated or expert-led, online or in-person, IDnow offers the widest range of identity verification and digital signature solutions in Europe and beyond.

Learn more